Individua e gestisci i rischi legati alla tua attività: Security Monitoring

Che cosa si intende realmente per competitive intelligence? Come probabilmente vi diranno molti professionisti della Competitive Intelligence, dipende soprattutto dagli obiettivi dell'organizzazione. In questa serie di più blog, esploreremo i tipi e gli usi dell'intelligence competitiva. Ci baseremo sulle esperienze dei nostri clienti, che sono leader in settori che vanno dalla sicurezza, alle banche, all'industria manifatturiera.

La vigilanza di sicurezza o risk intelligence, anche se varia a seconda del settore, può essere definita come l'anticipazione e l'individuazione di tutti i possibili rischi che potrebbero colpire l'organizzazione e la creazione di piani di emergenza, protocolli di risposta e strategie di comunicazione.

Scopriamo perché è essenziale disporre di una rigorosa strategia di risk intelligence:

- Acquisire una chiara comprensione del proprio ambiente e dei punti vulnerabili.

- Rappresentare o definire chiaramente i rischi (questo processo può essere chiamato anche "mappatura dei rischi" e di solito comporta l'inserimento dei rischi in un grafico, una mappa o un'altra rappresentazione visiva; è uno strumento essenziale per la gestione dei rischi).

- Monitorare attentamente i rischi (o i fattori che potrebbero diventare rischi).

- Adottare azioni strategiche per evitare i rischi, trovando modi per prevenirli o migliorando i tempi di risposta e l'efficienza quando un rischio diventa realtà.

Ma a quali rischi bisogna prestare attenzione? Il seguente elenco, non esaustivo, vi darà una prima risposta:

- Economico

- Sociale

- Geopolitico

- Legale e normativo

- Paese

- Ecologico

- Tecnologico

- Di sicurezza

- Dipendenti / personale (prevenzione della fuga di dati)

- Reputazione

1. Gestione e rilevamento dei rischi: pianificare, pianificare, pianificare.

2. Scegliete argomenti generali ma specifici per una migliore individuazione dei rischi

3. Siate organizzati e usate la tecnologia, perché non potete farcela da soli

4. Fornite informazioni in modo rapido

5. Monitoraggio dei rischi e della sicurezza in azione

6. Utilizzo del "Web invisibile" per un monitoraggio del rischio ancora più completo

1. Gestione e rilevamento dei rischi: pianificare, pianificare, pianificare.

Sebbene le informazioni sulla sicurezza possano essere utilizzate per molti scopi, è importante che le organizzazioni mettano in atto una metodologia rigorosa per controllare o almeno rilevare e anticipare i rischi.

1. Fate un brainstorming di tutti i possibili rischi che potrebbero riguardare voi, la vostra organizzazione, le vostre partnership, il vostro settore, il vostro Paese, ecc. Coinvolgete il maggior numero possibile di persone di altre unità aziendali, che hanno un'ottima conoscenza del vostro ambiente. Quando si identificano i rischi potenziali, non bisogna escludere nulla.

2. Una volta identificati tutti i possibili rischi, stabilite in che modo questi rischi potrebbero riguardarvi. Le tipologie di rischio devono essere associate a ciascun rischio.

3. Valutare tutti i tipi di rischio in base alla probabilità di accadimento e alla gravità.

4. Scrivere i diversi tipi di scenari relativi ai rischi identificati, classificandoli in base alla facilità di attuazione, alle ipotesi di evoluzione-reazione favorevole e sfavorevole.

5. Create piani per mitigare questi rischi e piani per rispondere a questi rischi nel caso in cui non siate in grado di fermarli efficacemente.

6. Ora definite i parametri di monitoraggio per controllare questi rischi.

.png?width=880&height=495&name=Rischio%20(1).png) Valutazione e gerarchia di rischi

Valutazione e gerarchia di rischi

2. Scegliete argomenti generali ma specifici per una migliore individuazione dei rischi

Quando si monitora per scopi di intelligence sulla sicurezza e di rilevamento dei rischi, i parametri di monitoraggio/ricerca saranno sia notevolmente più ampi che incredibilmente specifici.

Quando parliamo di security monitoring, si fa riferimento ad una tipologia di monitoraggio della sicurezza molto diverso dalle altre applicazioni di monitoraggio.

Ma da dove cominciare? Di seguito abbiamo elencato le principali fonti da includere nel vostro piano di monitoraggio:

- Novità e cambiamenti nel settore

- Nuovi regolamenti

- Notizie sui fornitori/produttori

- Rischi nazionali e geopolitici negli Stati in cui si opera

- Minacce alla sicurezza

- Innovazioni

- Cambiamenti politici

- Scandali / questioni etiche

- Rischi naturali / catastrofi

- Rischi economici

- Differenze di prezzo / modifiche

- Concorrenti

- Minacce informatiche *

*È estremamente difficile prevedere un attacco informatico nei vostri confronti, ma potete cercare di proteggervi stilando un elenco dei tipi più recenti di virus o attacchi informatici e stabilendo un piano di risposta, organizzando simulazioni e stress test.

Questo elenco può sembrare spaventoso all'inizio: come si possono monitorare tutte queste informazioni? E se siete un'azienda manifatturiera internazionale con stabilimenti e fornitori in tutto il mondo? Come fate a monitorare tutti questi temi in tutti i Paesi in cui operate?

3. Siate organizzati e usate la tecnologia, perché non potete farcela da soli

Come già detto, la mappatura dei rischi è un modo per rappresentare visivamente i rischi in termini di probabilità che si verifichino.

Quando si conduce un progetto di monitoraggio della sicurezza (security monitoring) e dei rischi, si consiglia di utilizzare strumenti di visualizzazione dei dati per tenere traccia di tutte le informazioni.

Collegando il vostro strumento di ascolto dei social media a strumenti di visualizzazione dei dati (dataviz), potrete costruire una mappa virtuale della gestione del rischio, o una sorta di "war room".

Immaginate che tutte le vostre informazioni vengano importate automaticamente in una mappa di visualizzazione dei dati. Se all'improvviso la città in cui si trova la vostra fabbrica si illumina, potete controllare rapidamente le voci e identificare il rischio, per poi attuare i piani prestabiliti per il tipo di rischio in questione.

4. Fornite informazioni in modo rapido

Anche in questo caso, si raccomanda vivamente di prevedere un tempo sufficiente prima di impostare il progetto di security intelligence e gestione dei rischi:

1) elencare tutti i possibili rischi e 2) determinare in anticipo le risposte a tutti questi eventi.

L'alta direzione dovrà essere fortemente coinvolta in questo processo, così come diversi dipartimenti chiave (ad esempio, il vostro dipartimento di pubbliche relazioni dovrà stabilire in anticipo gli scenari di risposta a un incidente sul lavoro, alla violazione di una nuova normativa o a un problema di reputazione).

Per le consegne, gli avvisi sono probabilmente i più efficaci. Se vedete che un rischio teorico sta per diventare reale, non avrete il tempo di aspettare una settimana per creare una newsletter. Il vostro personale avrà bisogno di informazioni immediate al riguardo. Impostate avvisi su base oraria o per parole chiave speciali e assicuratevi che gli stakeholder ricevano questi nuovi avvisi in modo da poter agire rapidamente. Tuttavia, è necessario riassumere tutti i dati di monitoraggio del rischio in un cruscotto interattivo.

5. Monitoraggio dei rischi e la sicurezza in azione

Prendiamo l'esempio di un'azienda per il tempo libero situata alla periferia di una città, con milioni di visitatori all'anno.

Esaminiamo i rischi che monitora:

- Scioperi dei trasporti pubblici: rappresentano un rischio molto importante perché paralizzano parte del traffico e possono demotivare i potenziali clienti a viaggiare.

- Variazione del prezzo delle patate: può sembrare sorprendente, ma parte del fatturato di un parco ricreativo si basa sulla ristorazione offerta ai suoi visitatori. Se l'andamento del mercato azionario ha un effetto negativo sul prezzo dei principali prodotti alimentari, le vendite crolleranno, con ripercussioni finanziarie per il parco.

- Notizie economiche dalla regione: immaginiamo che un concorrente indiretto (ad esempio un centro benessere e acquatico) si stabilisca nelle vicinanze del parco. Il parco deve quindi valutare l'impatto di questo cambiamento di situazione per decidere la natura del rischio, le potenziali ripercussioni e la strategia da adottare: deve abbassare i prezzi, offrire nuovi servizi per contrastare questo nuovo concorrente o proporre una partnership per limitare gli effetti sulla sua attività? Questo è il tipo di domanda a cui l'intelligence del rischio deve rispondere.

- Rischio per il datore di lavoro: data la natura della sua attività, l'azienda è più sensibile di altre agli infortuni sul lavoro. Deve quindi vigilare rigorosamente sul diritto del lavoro per garantire che faccia tutto il possibile per prevenire questi incidenti.

6. Utilizzo del "Web invisibile" per un monitoraggio del rischio ancora più completo

Dovreste monitorare il web invisibile come parte della vostra strategia di risk intelligence? Ne vale la pena?

Prima di rispondere a questa domanda, vediamo la definizione di web invisibile.

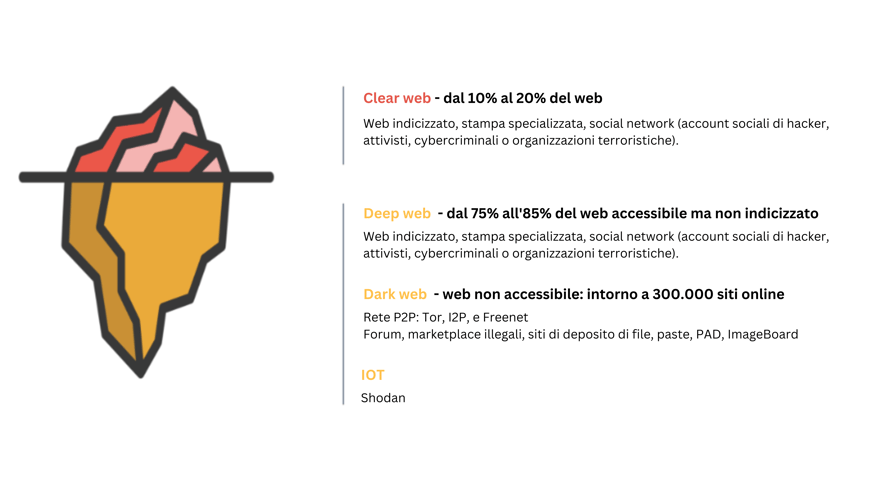

Sapevate che il web invisibile rappresenta il 96% dell'intero web, mentre il web pubblicamente accessibile rappresenta solo il 4% dei contenuti? Immaginate la quantità di informazioni disponibili!

Il deep web è l'internet di tutti i contenuti non indicizzati dai motori di ricerca (ad esempio Google, Bing). È molto difficile accedervi senza conoscere l'indirizzo preciso. Il deep web ospita una certa quantità di informazioni:

- Banche dati utente

- Intranet aziendali

- Siti web protetti da autenticazione

- Informazioni accademiche

- Cartelle cliniche

- Dati bancari

- Siti che utilizzano esclusivamente tecnologie che non comprese dai robot di indicizzazione

Deep web et dark web. Fonte : Digimind - Aleph

Deep web et dark web. Fonte : Digimind - Aleph

Vi si trovano diversi siti: traffico di droga, armi da fuoco, trasferimento di organi, comunicazioni private, pornografia infantile, acquisto di malware, ecc.

Per rispondere alla domanda iniziale, non tutti gli osservatori della gestione e della risk intelligence troveranno utile monitorare il web invisibile.

In effetti, può essere una prospettiva interessante per le organizzazioni che desiderano monitorare i seguenti argomenti

- Commercio illegale

- Traffico di dati personali / bancari / sanitari

- Sicurezza informatica

- Difesa politica, attivismo

- Identificazione dell'informatore

- Sorveglianza delle reti terroristiche

MasterCard è riuscita di recente a identificare una minaccia. Monitorando alcune comunità clandestine sul web invisibile, gli analisti hanno scoperto che un gruppo di attori aveva sviluppato un software di registrazione EMV simile, nonché le tecniche di fabbricazione necessarie per produrre carte di credito intelligenti in grado di aggirare i più solidi controlli antifrode.

Dopo essere stata messa al corrente di queste scoperte, MasterCard ha potuto adeguare la propria strategia di implementazione dell'EMV e rafforzare le misure di sicurezza per evitare che la minaccia diventasse realtà.

In definitiva, più un'organizzazione è proattiva e combina una conoscenza accurata e aggiornata del suo ambiente e delle sue vulnerabilità, meglio sarà in grado di difendersi dai rischi e di costruire protocolli di risposta adeguati.

L'importanza del benessere in Digimind

PepsiCo sceglie Digimind

Written by Giada Pirozzini

Giada supporta il team Digimind come Digital Marketing Intern per il mercato italiano. Appassionata di digital marketing e B2C, le piace anche creare contenuti di ogni genere. Nel tempo libero ama cucinare, viaggiare e fare sport.